LastPass: Adathalász e-maillel lopnak mesterjelszót a bűnözők

Az elmúlt napokban egy új, gyorsan terjedő adathalász (phishing) kampány vette célba a népszerű LastPass jelszókezelőt. Nem az első eset, hogy a cég támadás áldozata, hiszen korábban már több incidensben is érintett volt, erről korábban itt írtunk. Népszerűsége és óriási felhasználóbázisa miatt a kiberbűnözők top célpontjává nőtte ki magát. A megnövekedett hacker támadások miatt korábban a Forbes is a LastPass elhagyására buzdította a felhasználókat.

A mostani alkalommal azonban a támadók nem valamilyen szoftversebezhetőséget használtak ki, hanem a figyelmetlen felhasználókat.

Mi a mostani LastPass támadás lényege?

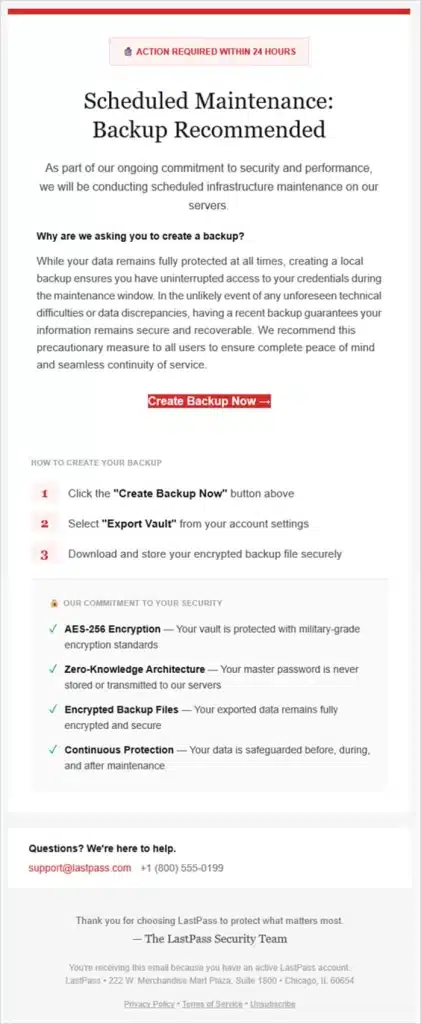

A csalók olyan e-maileket küldenek ki, amelyek – első látásra – a LastPass szolgáltatásától érkeznek. A szöveg azt állítja, hogy „ütemezett karbantartás” miatt sürgősen létre kell hoznod egy helyi biztonsági mentést (backupot) a jelszótrezorodról, még az elkövetkező 24 órán belül. Ez önmagában nem hangzik túlságosan gyanúsan, pedig ez az a pont, ahol a támadás a legnagyobb kockázatot jelenti, hiszen a jelszókezelődből származó mesterjelszó vagy biztonsági kulcs megszerzése gyakorlatilag az összes fiókod kulcsát adhatja át a bűnözőknek.

A mesterjelszó (master password) a jelszókezelők elsődleges hitelesítési kulcsát jelenti, amely titkosítva védi a felhasználó összes elmentett jelszavát. Ha ez az érzékeny adat illetéktelenek kezébe kerül, a támadók jogosulatlanul hozzáférhetnek a teljes jelszótrezor tartalmához, azaz az összes eltárolt jelszóhoz, banki hitelesítő adathoz, bankkártyákhoz, pinkódokhoz stb.

Hogyan működik az adathalász csalás?

A gyanús e-mailek több olyan jellemzőt is használnak, amelyek elsőre legitimnek tűnhetnek:

- a tárgymezők „fontos biztonsági frissítésről” vagy „vault backupról” szólnak,

- a küldő e-mail címek úgy festenek, mint bármi, ami LastPass-szel kapcsolatos (pl. support@lastpass[.]server8 vagy support@sr22vegas[.]com),

- a szöveg sürgető, 24 órás határidőt ad meg.

Amikor a felhasználó rákattint a „Create Backup Now” gombra, elsőre még egy AWS-re mutató, legitim infrastruktúrának tűnő átirányítást lát, majd végül egy valóban hamis LastPass belépőoldalra kerül (mail-lastpass[.]com). Itt elkérik a mesterjelszót. Miután a felhasználó ezt megadta, már el is lopták az összes jelszavát.

Adathalász e-mail a LastPass nevében. Forrás: bleepingcomputer.com

Mit tehetsz az adathalász támadások ellen?

Az adathalászat az egyik leggyakoribb kiberfenyegetés, ezért céges szinten többrétegű védelem szükséges. Az e-mail gateway-ek és domainvédelmi beállítások (SPF, DKIM, DMARC) csökkentik a hamisított üzenetek sikerességét.

A többlépcsős azonosítás (MFA) jelentősen mérsékli a kiszivárgott jelszavak kockázatát. Rendszeres dolgozói képzések és szimulált phishing kampányok növelik az adathalász üzenetek felismerésének esélyét. A naprakész szoftverek és biztonságos jelszókezelés minimalizálják a támadási felületet. Az sem árt, ha minden gyanús eseményhez van gyors reagálásra és kivizsgálásra kialakított incidenskezelési protokoll. Ezek együttes alkalmazása jelentősen csökkenti a vállalat adatait fenyegető kockázatot.

Miért veszélyes céges szempontból a gyenge jelszókezelés?

A gyenge jelszavak és azok hanyag kezelése sok cég életét kínozza a mai napig. A közelmúltban például egy híres angol, nagymúltú vállalat csődölt be gyenge jelszókezelés miatt.

A kockázat sokszorosára nő, ha vállalati környezetben a privilegizált hozzáférések is pl. LastPass jelszókezelőben, Excel táblákban vagy papírfecniken vannak tárolva, ilyenek az adminisztrátori, rendszer- vagy szolgáltatásszintű hozzáférések, amelyek mögött szerverek, adatbázisok, felhőkörnyezetek és üzletkritikus alkalmazások állnak.

Ismerd meg a PassMan céges jelszókezelőt!

Vállalati szinten LastPass helyett olyan rendszerre van szükség, ahol a központosított jelszótárolás mellé többszintű jogosultságkezelés is párosul, illetve fontold meg a kulcsfontosságú funkciókat is, mint a többfaktoros hitelesítés, tevékenységnapló és videós visszajátszás (Session Recording).

A PassMan jelszókezelő vállalati igényekre fejlesztett, komplett jelszóbiztonsági megoldás, amely a fent említett funkciók mellett számos extra biztonsági funkcióval segít megvédeni céged jelszavait. A jelszókezelők legmagasabb szintjét, az ún. Privileged Access Manager (PAM) kategóriát képviseli, főbb funkcióiról itt tudhatsz meg többet. Az adathalász támadások ellen úgy támogatja a felhasználókat, hogy felismeri a hamis webes linkeket. Amikor a felhasználó szeretne egy ilyen adathalász oldalon belépni/űrlapon jelszót megadni, akkor a PassMan böngészőbővítményét használva megpróbálhat automatikusan belépni, ilyenkor azonban a PassMan nem fogja engedni az adatok megadását.

Ha érdekel, hogyan tudnád biztonságosan megvédeni céged titkait, jelentkezz a lenti űrlapon és bemutatjuk a teljesen magyar fejlesztésű PassMan céges jelszókezelőt, amiben olyan magyar cégek és szervezetek bíznak meg, mint az MVM, Merkantil Bank, vagy a Semmelweis Egyetem.

Kérj online bemutatót!

Foglalj egy rövid bemutatót és nézd meg, hogyan támogatja a PassMan a napi működést és a jogszabályi megfelelést.